Le scénario suivant :

- Un utilisateur obtient un certificat auprès d'une autorité de certification intégrée à Active Directory (Enterprise Certification Authority).

- Le certificat de l'autorité de certification est fiable, c'est-à-dire qu'il se trouve dans le magasin des autorités de certification racine de confiance (Trusted Root Certification Authorities).

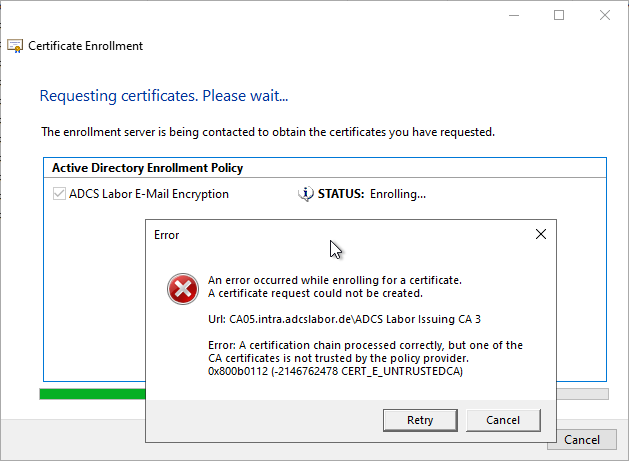

- La demande de certificat échoue avec le message d'erreur suivant :

A certification chain processed correctly, but one of the CA certificates is not trusted by the policy provider. 0x800b0112 (-2146762478 CERT_E_UNTRUSTEDCA)

L'organisme de certification va Ereignis mit Nr. 22 enregistrer.

Cause

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

Im Vorliegenden Fall wurde eine Archivierung von privaten Schlüsseln versucht. Hierfür wurde auf der Zertifizierungsstelle ein Schlüsselwiederherstellungsagent (Key Recovery Agent, KRA) konfiguriert. Die Zertifizierungsstelle, welche das Zertifikat des Schlüsselwiederherstellungsagenten ausgestellt hat, wurde jedoch aus dem NTAuthCertificates Objekt entfernt.

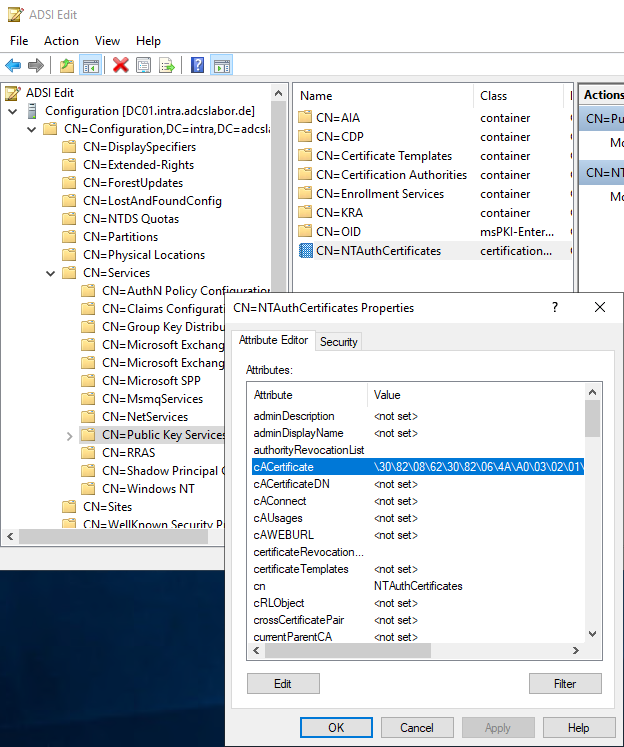

L'objet NTAuthCertificates se trouve en dessous du conteneur Public Key Services dans la partition de configuration de la structure globale d'Active Directory. Il contient tous les certificats d'autorité de certification qui peuvent être utilisés pour une ouverture de session basée sur un certificat dans l'écosystème Windows.

Le chemin d'accès LDAP complet est le suivant :

CN=NTAuthCertificates,CN=Public Key Services,CN=Services,CN=Configuration,{Forest-Root-Domain}

Les fonctions suivantes, basées sur les certificats, nécessitent la présence du certificat CA dans l'objet NTAuthCertificates :

| Fonction | Description |

|---|---|

| Enroll on Behalf Of (EOBO) (inscription à l'appui) | Le certificat CA de l'autorité de certification qui délivre les certificats pour les agents d'inscription doit se trouver dans NTAuthCertificates. |

| Récupération de clés / Archivage de clés privées | Le certificat CA de l'autorité de certification qui archive les clés doit se trouver dans NTAuthCertificates. |

| Connexion par carte à puce | Le certificat CA de l'autorité de certification qui émet les certificats des contrôleurs de domaine et des utilisateurs qui se connectent doit se trouver dans NTAuthCertificates. |

| Windows Hello for Business | Identique à Smartcard Logon. Si Windows Hello for Business devient sans certificats, seule l'autorité de certification pour les contrôleurs de domaine doit être inscrite. |

| Serveur de stratégie réseau (Network Policy Server, NPS) lorsque des connexions basées sur des certificats sont traitées (par ex. 802.1x via un réseau sans fil ou câblé, DirectAccess, Always ON VPN) | Le certificat CA de l'autorité de certification qui émet les certificats des utilisateurs ou des ordinateurs qui se connectent doit se trouver dans NTAuthCertificates. |

| Agents de récupération de fichiers EFS | Le certificat CA de l'autorité de certification qui délivre les certificats des agents de récupération de fichiers doit se trouver dans NTAuthCertificates. |

| Mappage de certificat client IIS (contre Active Directory) | Le certificat CA de l'autorité de certification qui émet les certificats des utilisateurs qui se connectent doit se trouver dans NTAuthCertificates. |

| Service d'enregistrement des périphériques réseau (Network Device Enrollment Service, NDES), mode renouvellement uniquement | Ne concerne que le mode de renouvellement, c'est-à-dire la signature d'une demande de certificat avec un certificat existant. Le certificat CA de l'autorité de certification qui a délivré les certificats des certificats à renouveler doit se trouver dans NTAuthCertificates. |

Lorsqu'une autorité de certification intégrée à Active Directory (Enterprise CA) est réinstallée, son certificat CA est automatiquement copié dans l'objet NTAuthCertificates par la routine d'installation. Dans le cas présent, le certificat CA a été supprimé ultérieurement de l'objet.

Das Objekt kann beispielsweise mit dem ADSI Editor (adsiedit.msc) inspiziert werden, jedoch können hier die CA-Zertifikate nicht direkt eingesehen werden, da sie als Byte-Array abgespeichert sind.

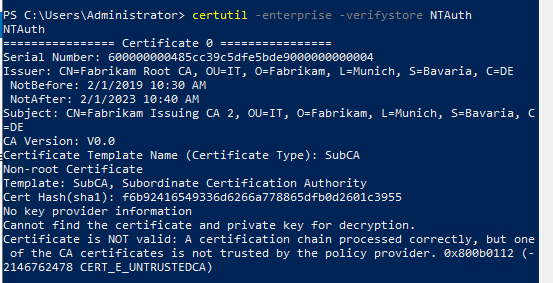

Man kann jedoch beispielsweise mit folgendem Kommandozeilen-Befehl überprüfen, welche Zertifikate sich in NTAuthCertificates befinden:

certutil -enterprise -verifystore NTAuth

Im obigen Bild sieht man, dass auch hier eine CERT_E_UNTRUSTEDCA Meldung erscheint, obwohl ein Zertifizierungsstellen-Zertifikat vorhanden ist. Dies scheint normal, hier sollte man sich nicht von der Meldung irritieren lassen.

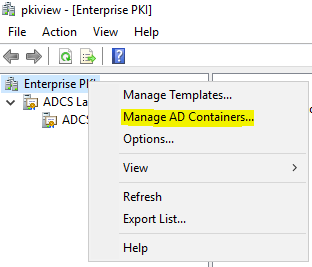

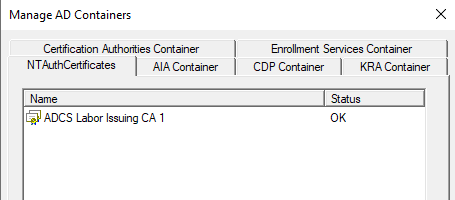

Ebenso ist eine Überprüfung mit der Enterprise PKI Management Konsole (pkiview.msc) möglich, welche zusammen mit den Zertifizierungsstellen-Management-Tools installiert ist. Innerhalb der Baumansicht auf der linken Seite klickt man rechts auf den obersten Knoten und wählt Manage AD Containers…

Anschließend ist die Liste der Zertifikate im Kartreiter NTAuthCertificates zu finden.

CA-Zertifikat in das NTAuthCertificates Objekt importieren

Sollte sich herausstellen, dass das Zertifizierungsstellen-Zertifikat nicht in NTAuthCertificates enthalten ist, kann man es im gleichen Dialog hinzufügen.

Pour des raisons de sécurité, il peut être tout à fait recommandé qu'un certificat d'autorité de certification ne se trouve pas dans l'objet NTAuthCertificates. Les certificats CA ajoutés sont considérés comme fiables par toutes les fonctions énumérées précédemment. Cela peut représenter un risque pour la sécurité, à supposer que l'autorité de certification soit reprise par un attaquant. Avant d'ajouter de nouveaux certificats CA à l'objet NTAuthCertificates, il convient de procéder à une évaluation de la sécurité. En général, il y a une raison pour laquelle le certificat CA a été retiré de NTAuthCertificates.

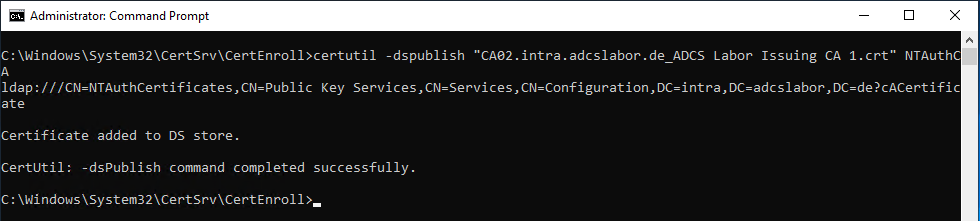

Ebenso ist es möglich, ein Zertifizierungsstellen-Zertifikat mit folgendem Kommandozeilenbefehl hinzuzufügen.

certutil -dspublish {Dateiname} NTAuthCA

NTAuthCertificate Objekt wird nicht „live“ abgefragt

Bitte beachten, dass die Information über den Inhalt des NTAuthCertificates Objektes nicht live ausgewertet wird, sondern ein lokales Replikat angefertigt wird.

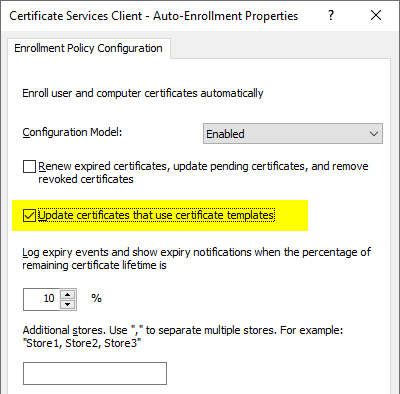

Damit dies geschieht, muss mindestens das Flag „AUTO_ENROLLMENT_ENABLE_TEMPLATE_CHECK“ aktiviert sein. Dans la stratégie de groupe correspondante connu sous le nom de „Update certificates that use certificate templates“.

Voir aussi à ce sujet l'article "L'inscription par carte à puce échoue avec un message d'erreur "A certification chain processed correctly, but one of the CA certificates is not trusted by the policy provider. 0x800b0112 (-2146762478 CERT_E_UNTRUSTEDCA)".„ .

Liens complémentaires :

- L'inscription par carte à puce échoue avec un message d'erreur "A certification chain processed correctly, but one of the CA certificates is not trusted by the policy provider. 0x800b0112 (-2146762478 CERT_E_UNTRUSTEDCA)".

- Dépannage de la demande automatique de certificat (auto-enrollment) via RPC/DCOM (MS-WCCE)

- Modifier l'objet NTAuthCertificates dans Active Directory

- Bases de la demande manuelle et automatique de certificats via le Lightweight Directory Access Protocol (LDAP) et Remote Procedure Call / Distributed Common Object Model (RPC/DCOM) avec le protocole MS-WCCE

Les commentaires sont fermés.