| Source de l'événement : | Microsoft-Windows-CertificationAuthority |

| ID de l'événement : | 103 (0x67) |

| Journal des événements : | Application |

| Type d'événement : | Avertissement |

| Nom symbolique : | MSG_E_MISSING_POLICY_ROOT |

| Texte de l'événement (en anglais) : | Active Directory Certificate Services added the root certificate of certificate chain %1 to the downloaded Trusted Root Certification Authorities Enterprise store on the CA computer. This store will be updated from the Certification Authorities container in Active Directory the next time Group Policy is applied. To verify that the CA certificate is published correctly in Active Directory, run the following command: certutil -viewstore „%2“ (you must include the quotation marks when you run this command). If the root CA certificate is not present, use the Certificates console on the root CA computer to export the certificate to a file, and then run the following command to publish it to Active Directory: Certutil -dspublish %certificatefilename% Root. |

| Texte de l'événement (en allemand) : | Das Stammzertifikat der Zertifikatkette %1 wurde in den Unternehmensspeicher der vertrauenswürdigen Stammzertifizierungsstellen auf den Zertifizierungsstellencomputer heruntergeladen. Dieser Speicher wird bei der nächsten Anwendung der Gruppenrichtlinie vom Zertifizierungsstellencontainer in Active Directory aktualisiert. Führen Sie folgenden Befehl aus, um sicherzustellen, dass das Stammzertifizierungsstellenzertifikat korrekt in Active Directory veröffentlicht wurde: certutil -viewstore „%2“ (beim Ausführen des Befehls müssen Sie auch die Anführungszeichen eingeben). Wenn das Stammzertifizierungsstellenzertifikat nicht vorhanden ist, verwenden Sie die Zertifikatkonsole auf dem Zertifizierungsstammcomputer, um das Zertifikat in eine Datei zu exportieren. Führen Sie anschließend den folgenden Befehl aus, um das Zertifikat in Active Directory zu veröffentlichen: Certutil -dspublish %certificatefilename% Root. |

Paramètres

Les paramètres contenus dans le texte d'événement sont remplis avec les champs suivants :

- %1 : CACertIdentifier (win : UnicodeString)

- %2: LDAPPath (win:UnicodeString)

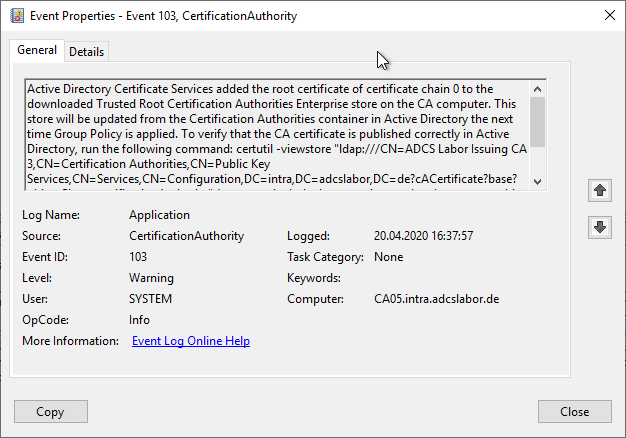

Exemple d'événements

Active Directory Certificate Services added the root certificate of certificate chain 0 to the downloaded Trusted Root Certification Authorities Enterprise store on the CA computer. This store will be updated from the Certification Authorities container in Active Directory the next time Group Policy is applied. To verify that the CA certificate is published correctly in Active Directory, run the following command: certutil -viewstore "ldap:///CN=ADCS Labor Issuing CA 2,CN=Certification Authorities,CN=Public Key Services,CN=Services,CN=Configuration,DC=intra,DC=adcslabor,DC=de?cACertificate?base?objectClass=certificationAuthority" (you must include the quotation marks when you run this command). If the root CA certificate is not present, use the Certificates console on the root CA computer to export the certificate to a file, and then run the following command to publish it to Active Directory: Certutil -dspublish %certificatefilename% Root.

Description

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

Dieses Ereignis tritt auf, wenn die Zertifizierungsstelle feststellt, dass die Zertifikatkette eines ihrer Zertifizierungsstellen-Zertifikate nicht mehr zu einer vertrauenswürdigen Stammzertifizierungsstelle verweist – der dazugehörigen Stammzertifizierungsstelle also offenbar der Vertrauensstatus entzogen wurde.

Wenn die LDAP AIA Pfade noch erreichbar sind, stellt die Zertifizierungsstelle selbst den Vertrauensstatus wieder her und protokolliert hierbei dieses Ereignis.

Évaluation de la sécurité

L'approche de la sécurité est axée sur les trois dimensions de la confidentialité (Confidentiality), de l'intégrité (Integrity) et de la disponibilité (Availability).

Da die Zertifizierungsstelle den Vertrauensstatus für sich selbst wieder herstellen konnte hat das Ereignis in der Regel keine Auswirkungen auf die Verfügbarkeit, da der Zertifizierungsstellen-Dienst wie gewohnt weiter arbeitet.

Voir aussi à ce sujet l'article "Quel est l'impact du retrait du statut de confiance d'un certificat d'autorité de certification racine sur l'autorité de certification ?„ .

Es sollte jedoch untersucht werden, ob der Entzug des Vertrauensstatus der Zertifizierungsstelle Auswirkungen auf die Teilnehmer der PKI hat, da diese höchstwahrscheinlich dem Zertifizierungsstellen-Zertifikat nicht mehr vertrauen werden.

Évaluation par Microsoft

Microsoft évalue cet événement dans le Sécurisation de l'infrastructure à clés publiques (PKI) Livre blanc avec un niveau de gravité „Faible.

Liens complémentaires :

- Aperçu des événements Windows générés par l'autorité de certification

- Aperçu des événements d'audit générés par l'organisme de certification

Les commentaires sont fermés.