Toutes les applications qui utilisent le Microsoft Cryptographic Application Programming Interface Version 2 (Crypto API Version 2, CAPI2) ont un mécanisme de mise en cache des informations de révocation des certificats (Listes de blocage des certificats et OCSP-réponses).

Il n'est donc pas possible de garantir, par exemple, qu'une liste de blocage nouvellement publiée sera utilisée par les participants avant que la liste de blocage précédente, qui se trouve encore dans la mémoire cache, n'ait expiré.

Nous décrivons ci-dessous comment consulter et influencer le cache de la liste de blocage.

Il est parfois nécessaire qu'un certificat délivré par une autorité de certification soit retiré avant sa date d'expiration. Pour ce faire, une autorité de certification tient à jour une liste de révocation. Il s'agit d'un fichier signé avec une date d'expiration relativement courte, qui est utilisé en combinaison avec le certificat pour vérifier sa validité.

Le Online Responder (Online Certificate Status Protocol, OCSP) est une autre manière de fournir des informations sur le statut de révocation des certificats. Grâce à l'OCSP, les entités qui souhaitent vérifier le statut de révocation d'un certificat ne doivent pas télécharger la liste complète de tous les certificats révoqués, mais peuvent adresser une demande ciblée au répondeur en ligne pour le certificat concerné. Pour une description plus détaillée, voir l'article "Principes de base du répondeur en ligne (Online Certificate Status Protocol, OCSP)„ .

Mise en œuvre

Connaissez-vous TameMyCerts? TameMyCerts est un add-on pour l'autorité de certification Microsoft (Active Directory Certificate Services). Il étend la fonction de l'autorité de certification et permet de Application de la réglementationIl s'agit d'un logiciel de gestion des certificats qui permet d'automatiser l'émission de certificats en toute sécurité. TameMyCerts est unique dans l'écosystème Microsoft, a déjà fait ses preuves dans d'innombrables entreprises du monde entier et est disponible sous une licence libre. Il peut téléchargé via GitHub et être utilisé gratuitement. Une maintenance professionnelle est également proposée.

Der Cache ist auf zwei Arten implementiert:

- Anwendungsspezifischer Cache

- Dateisystem-Cache

Der anwendungsspezifische Cache kann nur durch beenden und neu starten der jeweiligen Anwendung gelöscht werden, da er im Arbeitsspeicher vorgehalten wird. Bei Systemdiensten muss daher unter Umständen sogar der Computer neu gestartet werden.

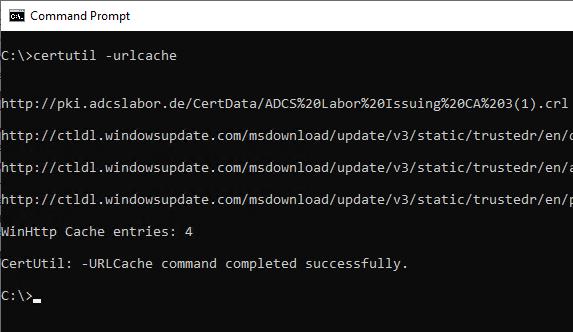

Den Dateisystem-Cache kann man jedoch einsehen und beeinflussen. Eine Einsicht in den Dateisystem-Cache ist mit folgendem Befehl möglich.

certutil -urlcache

Hierbei kann eine Trennung zwischen Sperrlisten und OCSP Antworten mit den folgenden Optionen erfolgen.

certutil -urlcache crl

certutil -urlcache ocsp

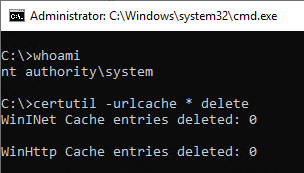

Gelöscht werden kann der Dateisystem-Cache mit dem folgenden Befehl:

certutil -urlcache * delete

Der Dateisystemcache ist einmal pro Benutzerprofil vorhanden. Jedoch ist der Computer selbst mit dem SYSTEM-Konto ebenfalls ein Benutzer. Eine Löschung dieses Caches kann z.B. durch eine mit psexec geöffnete System-Shell erfolgen.

Eine Löschung des Dateisystem-Cache für das SYSTEM-Konto kann beispielsweise dadurch erfolgen, dass man eine Kommandozeile in diesem Sicherheitskontext mit einem Werkzeug wie psexec startet.

psexec -s -i cmd.exe

certutil -urlcache * delete

Les commentaires sont fermés.