| Source de l'événement : | Microsoft-Windows-CertificateServicesClient-CertEnroll |

| ID de l'événement : | 85 (0x825A0055) |

| Journal des événements : | Application |

| Type d'événement : | Avertissement |

| Texte de l'événement (en anglais) : | Certificate enrollment for %1 for the %2 template could not perform attestation due to an error with the cryptographic hardware using the provider: %3. Request Id: %4.%5 |

| Texte de l'événement (en allemand) : | Von der Zertifikatregistrierung für „%1“ für die %2-Vorlage konnte kein Nachweis durchgeführt werden, da ein Fehler mit der Kryptografiehardware mit dem Anbieter %3 aufgetreten ist. Anforderungs-ID: %4.%5 |

Étiquette : Attestation de clé TPM

Configuration de l'attestation de clé du module TPM (Trusted Platform Module)

Depuis Windows 8, c'est possible, que les clés privées des certificats soient protégées par un module de plate-forme de confiance (TPM), si celui-ci est disponible. De ce fait, la clé n'est pas exportable - même avec des outils comme mimikatz.

Au premier coup d'œil, il n'est toutefois pas évident de garantir l'utilisation d'un TPM. Il est vrai que pas de demande possible via la Microsoft Management Console ou AutoEnrollment si l'ordinateur ne dispose pas de TPM.

Toutefois, la configuration dans le modèle de certificat n'est qu'une configuration par défaut pour le client. L'autorité de certification, lorsqu'elle demande un certificat ne pas vérifier explicitement si un module Trusted Platform a vraiment été utilisé.

Pour s'assurer que la clé privée d'une demande de certificat a bien été protégée par un module Trusted Platform, il ne reste donc que l'attestation de clé TPM.

Continuer la lecture de « Konfigurieren der Trusted Platform Module (TPM) Key Attestation »Inclure les directives d'émission (Issuance Policies) pour la Trusted Platform (TPM) Key Attestation dans un certificat d'autorité de certification

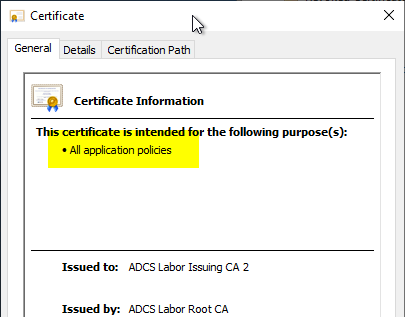

Si l'on installe une autorité de certification émettrice (Issuing CA) et que l'on ne demande pas explicitement une politique d'émission (Issuance Policy), le certificat d'autorité de certification qui en résulte ne contient pas de politique d'émission.

Si l'on souhaite inclure les directives d'émission (Issuance Policies) pour Trusted Platform (TPM) Key Attestation dans le certificat d'autorité de certification, il faut procéder comme suit.

Continuer la lecture de « Die Ausstellungsrichtlinien (Issuance Policies) für Trusted Platform (TPM) Key Attestation in ein Zertifizierungsstellen-Zertifikat aufnehmen »Déterminer et exporter un certificat d'approbation du module TPM (Trusted Platform Module)

Si l'on souhaite utiliser la Trusted Platform Module (TPM) Key Attestation, on a l'option d'attester le TPM entre autres par le biais du certificat d'endossement (EkCert). La manière d'obtenir cette information est décrite ci-dessous.

Continuer la lecture de « Ermitteln und Exportieren eines Trusted Platform Module (TPM) Endorsement Zertifikats »Déterminer la somme de contrôle (hash) d'une clé d'endossement Trusted Platform (TPM)

Si l'on souhaite utiliser l'attestation de clé du Trusted Platform Module (TPM), on a l'option d'attester le TPM entre autres par la clé d'endossement (EkPub). La manière d'obtenir cette information est décrite ci-dessous.

Continuer la lecture de « Die Prüfsumme (Hash) eines Trusted Platform (TPM) Endorsement Key ermitteln »Utilisations étendues des clés (Extended Key Usages) et politiques d'émission (Issuance Policies) fréquemment utilisées

Voici une liste des utilisations de clés étendues (Extended Key Usage) et des politiques d'émission (Issuance Policies) fréquemment utilisées dans la pratique pour restreindre les certificats d'autorité de certification.

Continuer la lecture de « Häufig verwendete erweiterte Schlüsselverwendungen (Extended Key Usages) und Ausstellungsrichtlinien (Issuance Policies) »